Leistungen, so wie Sie sie brauchen

Ihre Sicherheit liegt uns am Herzen.

Profitieren auch Sie von unserem Wissen und unseren Erfahrungen.

Alle Leistungen auf einen Blick

Unsere E-Learnings/ Schulungsvideos vermitteln Ihren Mitarbeitern, worauf es bei der Unternehmenssicherheit ankommt und wie sie dazu beitragen: verständlich, praxisorientiert und unabhängig von Zeit oder Ort. Die kurzen Lerneinheiten behandeln die wichtigsten Themen aus Telearbeit/ Mobiles Arbeiten, Compliance, Informationssicherheit und Datenschutz und schließen mit einem Multiple-Choice-Quiz ab. So überprüfen Sie den Lernerfolg und weisen gleichzeitig nach, dass Sie Ihrer Pflicht zur Mitarbeiterunterweisung nachgekommen sind.

Nichts bleibt so eindrücklich wie Erkenntnisse, die selbst erarbeitet wurden. In unseren Workshops (vor Ort oder digital) untersuchen wir aktuelle Angriffsmethoden, machen praktische Übungen zur Abwehr sowie zur Notfallbehandlung im Worst-Case. Das Ziel: Wir leiten Ihre Mitarbeiter an, selbst wirksame und praktikable Maßnahmen zu definieren, die dann im Arbeitsalltag kontinuierlich umgesetzt werden. So bauen wir Unsicherheiten ab, stärken die Abwehrkräfte und schaffen eine breite Akzeptanz und Befolgung der Regeln.

Hier finden Sie den richtigen Workshop für Ihr Unternehmen.

Nichts bleibt so eindrücklich wie Erkenntnisse, die selbst erarbeitet wurden. In unseren Workshops (vor Ort oder digital) untersuchen wir aktuelle Angriffsmethoden, machen praktische Übungen zur Abwehr sowie zur Notfallbehandlung im Worst-Case. Das Ziel: Wir leiten Ihre Mitarbeiter an, selbst wirksame und praktikable Maßnahmen zu definieren, die dann im Arbeitsalltag kontinuierlich umgesetzt werden. So bauen wir Unsicherheiten ab, stärken die Abwehrkräfte und schaffen eine breite Akzeptanz und Befolgung der Regeln.

Hier finden Sie den richtigen Workshop für Ihr Unternehmen.

Social Engineering hat viele Facetten: ob manuelles Durchwühlen der Papiertonnen, Fake-Anrufe beim CEO-Fraud oder automatisierte Phishing-Emails, die Angreifer sind einfallsreich. Durch gezielte Training-Kampagnen wird das Bewusstsein der Mitarbeiter geschärft und gleichzeitig messbar gemacht. Denn erst die Simulation zeigt, ob Mitarbeiter weiterhin verdächtige Links anklicken oder unbekannten Personen die Türen öffnen.

Da der Schutz durch technische Sicherheitssysteme immer schwieriger zu umgehen ist, gewinnt Social Engineering an Beliebtheit: Oft ist es technisch unmöglich, solche Angriffe zu erkennen. Daher ist es unabdingbar, dass jeder Mitarbeiter dem Thema IT-Security Aufmerksamkeit schenkt und sich möglicher Bedrohungen bewusst ist.

Downloads

TOMs? AV-Vertrag? Privacy by design? DSFA? Bitte was?

Wir unterstützen Sie bei der rechtskonformen Umsetzung der DSGVO und anderer Datenschutzgesetze in Ihrem Unternehmen:

- So werden Kundendaten sicher verarbeitet.

- Diese Cookies sind einwilligungspflichtig.

- Auf diese Weise darf der Vertrieb Werbung verschicken.

und viele weitere Antworten für die Praxis.

Gemeinsam stellen wir fest, wo Ihr Unternehmen im Datenschutz steht.

Innerhalb eines Datenschutz-Workshops (halbtägig oder ganztägig) erarbeiten wir gemeinsam mit Ihnen einen Arbeits- und priorisierten Maßnahmenplan, der als Grundlage für das weitere Vorgehen dient, gegebenenfalls auch zur Unterstützung Ihres internen Datenschutzbeauftragten (falls vorhanden).

Die Benennung eines Datenschutzbeauftragten ist Pflicht bei besonders sensiblen oder umfangreichen Datenverarbeitungen oder ab einer Anzahl von zwanzig Mitarbeitern, die regelmäßig personenbezogene Daten verarbeiten. Aber auch für alle anderen Unternehmen ist die Zusammenarbeit mit einem externen Datenschutzbeauftragten sinnvoll, denn die Aufgaben aus dem Datenschutz müssen korrekt erfüllt werden – vom Solo-Selbständigen bis zum Multi-Konzern. Unsere zertifizierten Datenschutzbeauftragten haben dabei das richtige Augenmaß: Sicherheit für die Betroffenen und (Rechts-)Sicherheit für Ihr Unternehmen.

Die Benennung eines Datenschutzbeauftragten ist Pflicht bei besonders sensiblen oder umfangreichen Datenverarbeitungen oder ab einer Anzahl von zwanzig Mitarbeitern, die regelmäßig personenbezogene Daten verarbeiten. Aber auch für alle anderen Unternehmen ist die Zusammenarbeit mit einem externen Datenschutzbeauftragten sinnvoll, denn die Aufgaben aus dem Datenschutz müssen korrekt erfüllt werden – vom Solo-Selbständigen bis zum Multi-Konzern. Unsere zertifizierten Datenschutzbeauftragten haben dabei das richtige Augenmaß: Sicherheit für die Betroffenen und (Rechts-)Sicherheit für Ihr Unternehmen.

Der Datenschutzbeauftragte erledigt für Sie alle die rechtlich vorgeschriebenen Aufgaben, auch Schulungen, Auftragsdatenverarbeitung, Führen eines Verfahrensverzeichnisses, Durchführen von Datenschutzfolgeabschätzung und Erstellen von IT-Gutachten.

Zur Benennung eines externen Datenschutzbeauftragten für Ihr Unternehmen stehen EU-Zertifizierte Mitarbeiter mit langjähriger Erfahrung in den Bereichen Datenschutz und Datensicherheit aus unserem Hause zur Verfügung, greifen Sie zu. Buchen Sie hier einen Kennenlern-Termin mit einem unserer Datenschutzexperten. Gerne können Sie uns aber auch anrufen oder eine Email schreiben (siehe unten auf dieser Seite).

Für den Fall, dass Sie uns bereits mit unserer Arbeits- und Herangehensweise kennengelernt haben, können wir Ihnen an dieser Stelle zur schnelleren Abwicklung einen mit vielen Jahren erfahrenen und zertifizierten Datenschutzbeauftragten anbieten.

Ihre Website ist Ihre Visitenkarte?

Ihre Website ist Ihre Visitenkarte?

Stellen Sie sicher, dass diese vollkommen datenschutzkonform ist und keine Risiken für Abmahnungen oder Strafen birgt. Eine sichere Webseite schafft das notwendige Vertrauen in Ihr Unternehmen.

Finden Sie heraus, wie sicher Ihre Webseite wirklich ist. Mit den von uns eingesetzten Prüfungen erstellen wir einen aussagekräftigen Bericht, der die Themen Datenschutz und Datensicherheit ausgiebig behandelt.

Hier geht es zu Ihrem individuellen Webseiten-Check, dessen Bericht, wenn Sie wollen, wir auch danach besprechen können, so dass die Maßnahmen hiernach für Sie einfacher umsetzbar sind.

Aufgrund der Rechenschaftspflicht nach Art. 5 DSGVO sind Dokumentationen das Kernstück der Datenschutz-Compliance. Die DSGVO schreibt selbst bestimmte Dokumentationen als Pflicht vor, andere haben sich aufgrund der Praxistauglichkeit als Mittel der Wahl bewährt.

Wir unterstützen Sie im Rahmen eines Tagesworkshops in der Erstellung der jeweiligen Datenschutz-Dokumentationen, um Ihnen die notwendigen inhaltlichen Grundlagen und hilfreiche Praktiken und Muster an die Hand zu geben.

Wir haben für Sie interessante Themen der notwendigen Dokumentationsanforderungen aus dem Datenschutz zusammengestellt.

Als Basis für eine strukturierte Umsetzung des Datenschutzes hat sich das Datenschutzhandbuch bewährt. Dort sind alle relevanten Bestimmungen, Verträge, Hilfen und Muster zum Datenschutz kompakt und übersichtlich abgelegt. Dazu gehören die unternehmensindividuelle Datenschutz-Leitlinie, wichtige Richtlinien zum Beispiel zur IT oder zum Home-Office, abgeschlossene Auftragsverarbeitungsverträge, das ausgefüllte Verfahrensverzeichnis und Kontaktdaten für den Notfall (z.B. vom DSB, der zuständigen Aufsichtsbehörde, etc.).

Als Basis für eine strukturierte Umsetzung des Datenschutzes hat sich das Datenschutzhandbuch bewährt. Dort sind alle relevanten Bestimmungen, Verträge, Hilfen und Muster zum Datenschutz kompakt und übersichtlich abgelegt. Dazu gehören die unternehmensindividuelle Datenschutz-Leitlinie, wichtige Richtlinien zum Beispiel zur IT oder zum Home-Office, abgeschlossene Auftragsverarbeitungsverträge, das ausgefüllte Verfahrensverzeichnis und Kontaktdaten für den Notfall (z.B. vom DSB, der zuständigen Aufsichtsbehörde, etc.).

Hier kommen Sie zu Ihrem unternehmensindividuellen Datenschutzhandbuch.

Haben Sie Post von Ihrer Datenschutzaufsichtsbehörde bekommen und müssen Sie den Aufforderungen Folge leisten?

Sei es ein konkreter Anlass wegen eines drohenden Bußgeldes oder „nur“ ein Vor-Ort-Termin in Ihrem Unternehmen im Rahmen einer Stichprobe – wenn sich die Aufsichtsbehörde meldet, steigt bei allen Verantwortlichen der Puls. Doch keine Panik, entscheidend ist der richtige Umgang mit der Situation. Denn ausschlaggebend ist nicht nur der reine Sachverhalt sondern auch Ihr kooperatives Verhalten und die angemessene Kommunikation. Wir unterstützen Sie mit unseren zertifizierten und praxiserfahrenen Datenschutzbeauftragten in jeder Phase mit individuellen Lösungen und Strategien beim Umgang mit der Aufsichtsbehörde.

Achtung, oftmals ist die geforderte Handlung mit einem Termin zur Reaktion verbunden, deshalb sprechen Sie gleich mit uns.

Vereinbaren Sie bitte hierfür einen kurzfristigen Termin. Sollte Ihnen diese Art der Terminfindung zu viel Zeit kosten, können Sie uns aber auch anrufen oder eine Email schreiben (siehe unten auf dieser Seite).

Wir werden uns um Ihre Angelegenheit kümmern.

Downloads

Zu Beginn möchten wir Ihnen hier gerne ein kurzes Erklärvideo zum Verständnis von Cyber-Rating zeigen.

Am Anfang stehen die objektive Bewertung des aktuellen Sicherheitsniveaus in Ihrem Unternehmen und dessen Vergleich mit ähnlichen Unternehmen (Orientierung am Benchmark). Besonders geeignet ist hierbei die Cyber-Rating Analyse, ein standardisiertes Verfahren analog zum Bonitätsrating. Als Ergebnis erhalten Sie kompakte und anschauliche Auswertungen inklusive Cybersicherheitsindex, Zertifikat und individuell zugeschnittenen Maßnahmenempfehlungen.

Am Anfang stehen die objektive Bewertung des aktuellen Sicherheitsniveaus in Ihrem Unternehmen und dessen Vergleich mit ähnlichen Unternehmen (Orientierung am Benchmark). Besonders geeignet ist hierbei die Cyber-Rating Analyse, ein standardisiertes Verfahren analog zum Bonitätsrating. Als Ergebnis erhalten Sie kompakte und anschauliche Auswertungen inklusive Cybersicherheitsindex, Zertifikat und individuell zugeschnittenen Maßnahmenempfehlungen.

Das Cyber-Rating Summary ist für Sie kostenlos und unverbindlich nutzbar. Bin auf einen reduzierten Umfang des Maßnahmen- und Empfehlungs-Katalogs besteht kein Unterschied zur Vollversion Cyber-Rating Analyse.

Die Cyber-Rating Analyse erhalten Sie hier mit allen notwendigen und sinnvollen Maßnahmen entsprechend der Beantwortung der Cyber-Rating Fragen. Obwohl Erläuterungen zu den Fragen online zur Verfügung stehen, können Sie sich gerne während der Beantwortung an einen unserer Experten kostenfrei wenden. Machen Sie hierfür bitte im Vorfeld einen Termin aus.

Aufbauend auf einer IST-Analyse (idealerweise durch die Cyber-Rating Analyse bzw. Schwachstellenanalyse) unterstützt der externe IT-Sicherheitsbeauftragte Ihre IT-Abteilung und Ihre Geschäftsleitung in der Etablierung einer angemessenen, wirtschaftlichen und wirksamen Unternehmenssicherheit. Unsere akkreditierten IT-Sicherheitsexperten wissen, worauf es in der Praxis ankommt und wie sinnvolle Lösungen aussehen. Damit werden Ihre Mitarbeiter effektiv und zielgerichtet entlastet und die optimale Sicherheit für Ihr Unternehmen erzielt.

Aufbauend auf einer IST-Analyse (idealerweise durch die Cyber-Rating Analyse bzw. Schwachstellenanalyse) unterstützt der externe IT-Sicherheitsbeauftragte Ihre IT-Abteilung und Ihre Geschäftsleitung in der Etablierung einer angemessenen, wirtschaftlichen und wirksamen Unternehmenssicherheit. Unsere akkreditierten IT-Sicherheitsexperten wissen, worauf es in der Praxis ankommt und wie sinnvolle Lösungen aussehen. Damit werden Ihre Mitarbeiter effektiv und zielgerichtet entlastet und die optimale Sicherheit für Ihr Unternehmen erzielt.

Führen Sie Ihr unverbindliches und kostenloses Erstgespräch mit einem unserer IT-Sicherheitsexperten und vereinbaren Sie bitte hierzu einen für Sie passenden Termin. Gerne können Sie uns aber auch anrufen oder eine Email schreiben (siehe unten auf dieser Seite).

Das Risikomanagement ist ein zentraler Baustein, um Bedrohungen und Gefahren für das Unternehmen zu erkennen und realistisch einzuschätzen.

Das generelle Risikomanagement setzt sich hauptsächlich aus Identifikation, Analyse, Bewertung, Bewältigung und Überwachung von Risiken in einem bestimmten Kontext zusammen. Der in diesem Leistungsangebot zu betrachtende Kontext steht für die Risiken aus dem Informationssicherheitsbereich. Hier gelten die zu bearbeitenden Systemziele Integrität, Verfügbarkeit und Vertraulichkeit. Eine erweiterte Betrachtungsweise wird z.B. im Notfallmanagement vorgenommen. Die ebenfalls hier aufgeführte IT-Hackinganalyse oder der Schwachstellenscan bietet darüber hinaus eine andere Sichtweise auf die vorhandenen Risiken und bieten so eine hervorragende Ergänzung zu den Aufgaben des IT-Risikomanagement.

Das generelle Risikomanagement setzt sich hauptsächlich aus Identifikation, Analyse, Bewertung, Bewältigung und Überwachung von Risiken in einem bestimmten Kontext zusammen. Der in diesem Leistungsangebot zu betrachtende Kontext steht für die Risiken aus dem Informationssicherheitsbereich. Hier gelten die zu bearbeitenden Systemziele Integrität, Verfügbarkeit und Vertraulichkeit. Eine erweiterte Betrachtungsweise wird z.B. im Notfallmanagement vorgenommen. Die ebenfalls hier aufgeführte IT-Hackinganalyse oder der Schwachstellenscan bietet darüber hinaus eine andere Sichtweise auf die vorhandenen Risiken und bieten so eine hervorragende Ergänzung zu den Aufgaben des IT-Risikomanagement.

Unsere qualifizierten IT-Sicherheitsexperten übernehmen mit praxiserprobten Methoden den angesprochenen Leistungsumfang und stehen bei allen notwendigen Entscheidungen und Maßnahmen mit Rat und Tat an Ihrer Seite.

Zum gegenseitigen Kennenlernen, auch unserer Arbeitsweise, können wir Ihnen einen nicht notwendigerweise zusammenhängenden zweitägigen Workshop anbieten, in welchem ein erster Leistungsumfang definiert werden kann, z.B. zur Identifikation von Risiken.

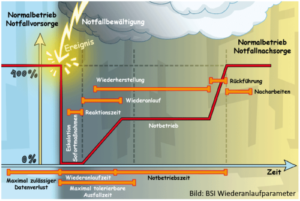

Warum sollen wir uns auf einen Vorfall vorbereiten, der vielleicht gar nicht eintritt?

Sollte es dann aber wirklich zu einem Ernstfall kommen, fehlen vollkommen unvorbereitet Zeit, Fachkräfte und klare Entscheidungsgrundlagen. Wesentliche Risiko-Szenarien müssen daher bereits im Vorfeld gründlich durchdacht und effektive Bewältigungsstrategien erarbeitet werden. Der daraus resultierende Notfallplan mit allen notwendigen Schritten (Leitfäden, Checklisten etc.), Kontaktdaten und Kompetenzen gewährleistet die Kontinuität des Unternehmens im Ernstfall und minimiert Schäden und Verluste.

Sollte es dann aber wirklich zu einem Ernstfall kommen, fehlen vollkommen unvorbereitet Zeit, Fachkräfte und klare Entscheidungsgrundlagen. Wesentliche Risiko-Szenarien müssen daher bereits im Vorfeld gründlich durchdacht und effektive Bewältigungsstrategien erarbeitet werden. Der daraus resultierende Notfallplan mit allen notwendigen Schritten (Leitfäden, Checklisten etc.), Kontaktdaten und Kompetenzen gewährleistet die Kontinuität des Unternehmens im Ernstfall und minimiert Schäden und Verluste.

Zum gegenseitigen Kennenlernen, auch unserer Arbeitsweise, können wir Ihnen einen nicht notwendigerweise zusammenhängenden zweitägigen Workshop, anbieten in welchem ein erster Leistungsumfang definiert werden kann, z.B. strukturierte Erstellung eines Notfallhandbuches.

Mittels IT-Forensik werden digitale Spuren eines Vorfalls gerichtsfest gesichert, dokumentiert und analysiert, um sie z.B. in einem Gerichtsverfahren gegen ermittelte Täter oder Helfer zu verwenden. In einem Rechtsstreit trägt die IT-Forensik dazu bei, Beweise oder Entlastungen zu Schuld oder fahrlässigem Verhalten zu ermitteln und somit Haftungsfragen zu klären.

Unsere zertifizierten IT-Forensiker verfügen über langjährige Erfahrung und garantieren höchste Diskretion.

Führen Sie ein unverbindliches und kostenloses Gespräch mit einem unserer IT-Forensikern und vereinbaren Sie bitte zur Abstimmung einen für Sie passenden Termin. Sie können uns aber auch anrufen oder eine Email schreiben (siehe unten auf dieser Seite).

Darüber hinaus können Sie Ihre Anfrage auch in einem hierfür vorbereiteten Kontaktformular übermitteln.

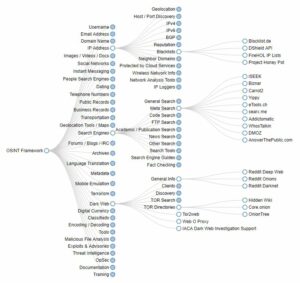

Wieviel wissen Hacker über Sie und Ihr Unternehmen?

Im Internet sind Informationen versteckt, die man dort in dieser Fülle nicht erwartet, teilweise durch einen selbst verursacht, teilweise aber auch durch Phishing-Angriffe, deren Ergebnisse Cyber-Kriminellen zum Kauf angeboten werden.

Im Internet sind Informationen versteckt, die man dort in dieser Fülle nicht erwartet, teilweise durch einen selbst verursacht, teilweise aber auch durch Phishing-Angriffe, deren Ergebnisse Cyber-Kriminellen zum Kauf angeboten werden.

Die Suche nach Informationen außerhalb eines Unternehmens, wie z.B. in Social Media Plattformen, Domains oder Darknet, können sensible Informationen zu Tage bringen und so zu gefährlichen Auswirkungen und Angriffsvektoren führen.

Eine Überprüfung sollte schon aus diesen Gründen für jede Organisation eine sinnvolle Aufgabe darstellen, wodurch Maßnahmen ergriffen werden können, kompromittierende Informationen zu beseitigen.

Gerne sind unsere Experten bereit solche für Ihr Unternehmen verwertbaren Informationen zusammen zu stellen.

Zur Abstimmung der weiteren Vorgehensweise können Sie gerne einen für Sie passenden Termin vereinbaren. Sie können uns aber auch anrufen oder eine Email schreiben (siehe unten auf dieser Seite).

Ansonsten können Sie uns im Shop direkt beauftragen.

Es gibt aktuell mehrere Förderprogramme deren Leistungen zur Verbesserung der Unternehmenssicherheit mit verschiedenen Schwerpunkten und Konditionen beitragen. In der Regel beinhalten diese einen signifikanten Zuschuss zu Kosten für Beratungsleistungen und/ oder Software und Hardware. Mit unseren Praxis-Erfahrungen ermitteln wir den geeigneten Fördermitteltopf für Ihr anstehendes Projekt – und können sogar die Beantragung für Sie übernehmen.

Es gibt aktuell mehrere Förderprogramme deren Leistungen zur Verbesserung der Unternehmenssicherheit mit verschiedenen Schwerpunkten und Konditionen beitragen. In der Regel beinhalten diese einen signifikanten Zuschuss zu Kosten für Beratungsleistungen und/ oder Software und Hardware. Mit unseren Praxis-Erfahrungen ermitteln wir den geeigneten Fördermitteltopf für Ihr anstehendes Projekt – und können sogar die Beantragung für Sie übernehmen.

Bitte füllen Sie unverbindlich das für die Beantragung der Fördermittel bereitliegende Kontaktformular aus, wir werden uns zeitnahe bei Ihnen melden.

Downloads

IT muss funktionieren. Klassische IT-Systemhäuser spezialisieren sich auf eine Zielgruppe oder Fachthemen, z.B.

- Gerätevernetzung und IT-Infrastruktur,

- Kommunikationslösungen (Email, Videokonferencing etc.)

- Sichere Home-Office-Anbindungen

- Unternehmenssicherheit und Firewalllösungen

- Beschaffung und Wartung von Hardware und Software,

- Implementierung von Computersystemen,

- Datensicherung und –wiederherstellung,

- Outsourcing in die Cloud

- Technische Unterstützung (Helpdesk) u.v.m.

- IT-Service (Dienstleistungen im Shop)

Nutzen Sie hier die geballte Kompetenz unserer Technik-Experten und finden Sie die betriebsfertige Praxislösung in geprüfter Qualität für Ihr Unternehmen. Für eine unverbindliche Anfrage steht Ihnen ein entsprechendes Formular zur Verfügung.

Sie erhalten von uns ein leistungsfähiges, deutsches, absolut bezahlbares und benutzerfreundliches Unified IT-Monitoring Werkzeug. Die für unterschiedliche Unternehmensgrößen flexibel anpassbare Software eignet sich ideal, um komplette IT-Infrastrukturen im Blick zu behalten.

Die Ausfallsicherheit Ihres IT-Netzwerkes werden wir maßgeblich erhöhen können,

- durch graphische und zahlenmäßige Einblicke in Ihre Netzwerk- und Infrastruktur-Daten und durch

- ein professionelles Berichtswesen.

Beliebig einsetzbare Sensoren bestimmen den Zweck und den Sinn Ihrer Monitorlösung. So können Sie Abhängigkeiten zu Ihrer Branche definieren als auch die Besonderheiten Ihrer IT mit einbeziehen. Eine wesentliche Besonderheit unseres IT-Monitoring-Systems darin besteht, wir können RAID-Systeme bis hin zu Spezial-Controllern (z.B. Lenovo XClarity) behandeln.

Sollten Sie bereits von dem System restlos überzeugt sein, so können Sie über unseren Shop den IT-Monitoring-Zugang für Ihre IT-Abteilung bestellen, ansonsten setzen Sie sich bitte im Vorfeld mit uns in Verbindung.

Die Cyber-Sicherheit des Unternehmens bekommt inzwischen für die wirtschaftliche Existenz eine sehr große Bedeutung. Aus diesem Grund ist die Kenntnis über die äußere Angreifbarkeit des Unternehmens unumgänglich.

Managementübersicht

Wir bieten hierfür derzeit eine kostenfreie komprimierte Management-Übersicht zur Erkennung der Effektivität der unternehmensweiten IT-Security, als auch Kennzahlen für einen Vergleich mit ähnlich gelagerten Unternehmen – und dies im Angebotszeitraum vollkommen kostenfrei.

Schwachstellenanalyse

In einem weiteren Schritt erstellen wir eine detaillierte Schwachstellenanalyse mit Erläuterungen und Handlungsempfehlungen zu den gefundenen Sicherheitslücken.

Monitoringanalyse

Diese Schwachstellenanalyse kann auch als kontinuierliche Schwachstellenanalyse (Monitoringanalyse) abgerufen werden, z.B. wenn Sie an Ihrem System arbeiten und entsprechende Verbesserungen nachweisen wollen.

Alle hier vorgenommenen Aktivitäten simulieren ähnlich gelagerte Angriffe von außen auf das Unternehmen, so wie sich Hacker ihre Informationen beschaffen und diese für ihre Attacken benutzen. Die von uns durchgeführten Analysen sind nicht invasiv, also ohne Belastung der Unternehmens-IT.

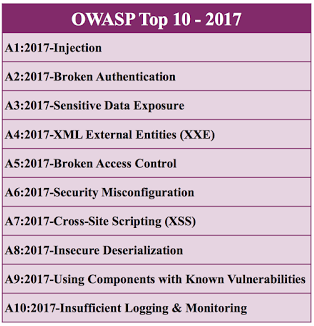

Eines der wichtigeren Security-Themen Ihres Unternehmens ist die Sicherheit Ihrer Unternehmens-Webseite (auch Webanwendungen) in Bezug auf den verwendeten Webserver. Wegen des ständigen Austauschs beider Systeme (Webanwendung – Webserver) und der Dynamik dieses Gebildes besteht ein hohes Maß an Schwachstellen, die es zu reduzieren gilt.

Inzwischen gibt es Hunderte von bekannten Web-Schwachstellen, darunter sind die Häufigsten in einer Top Ten Liste des Open Web Application Security Projects (OWASP) zusammengefasst.

Zu oft wiegen das Design von Webanwendungen, die Funktionalität, SEO, Inhalt und Ansprechbarkeit von Webseiten schwerer als der Sicherheitsaspekt. Vor allem Webserver sind aufgrund ihrer zahlreichen Funktionen (E-Mail, FTP, DNS und weitere) und ihrer leichten Erreichbarkeit von außen – IP-Adresse genügt – besonders angreifbar.

Als Verantwortlicher von Webanwendungen sollte für Sie die Web-Security eine ähnlich hohe Bedeutung haben wie für uns, denn für diesen Security-Bereich fühlen wir uns genau so verantwortlich wie für die vollumfassende IT-Sicherheit ihres ganzen Unternehmens. Wir überprüfen Fehlkonfigurationen und ermitteln Schwachstellen, Exploits und Malware. So können wir über das entsprechende Reporting sicher stellen, dass die vorgegebenen Maßnahmen und Empfehlungen zum Erfolg führen.

Für diese Untersuchung werden sowohl automatische Scanner, als auch manuelle Auswertungen verwendet, die Sie gerne für Ihre Webanwendung im Shop bestellen können. Lassen Sie Ihre Webanwendung überprüfen und Sie erhalten einen aussagekräftigen Bericht, der Ihnen die Möglichkeit zu entsprechenden Veränderungen Ihrer Anwendung aufzeigt.

Wissen statt glauben: Mit automatisierten oder manuellen Scans und Angriffssimulationen entdecken wir in Ihrem Unternehmen:

- Schwache Zugangsdaten

- Offene Datenbanksysteme

- Web-Schwachstellen (XSS, SQL-Injections u.ä.)

- Sensible Web-Dateien (Datenbank-Backups, Konfigurationsdateien etc.)

- Veraltete CMS-Installationen

- Subdomain Takeover

- u.v.m.

bevor sie ein böswilliger Angreifer ausnutzen kann. Basierend auf diesen Erkenntnissen erhalten Sie einen persönlich erläuterten Management-Report sowie einen detaillierten Maßnahmenplan für Ihre IT-Administration zur Behebung der aufgezeigten Schwachstellen. Starten Sie jetzt die Überprüfung Ihres Unternehmens und nutzen Sie im Vorfeld die kostenfreie telefonische Beratungszeit mit unseren zertifizierten Pentestern.

Eine Log-Datei ist ein automatisch geführtes Protokoll über Aktionen innerhalb des IT-Systems. Aufgrund der schieren Fülle und unterschiedlicher Speicherorte werden diese Informationen durch die meisten Unternehmen nicht ausgewertet, obwohl sie wertvolle Hinweise über Fehlfunktionen oder Angriffe beinhalten. Machen Sie sich diese daher zunutze: Speichern Sie alle Ereignisse Ihrer einzelnen IT-Systeme (Firewalls, Server, Arbeitsstationen, Switches, Speichergeräte, etc.) zentral in unserem LOG-Management Server, um schnell und unkompliziert filtern zu können und bei bestimmten Ereignissen automatisch informiert zu werden. In einem halbtätigen Workshop arbeiten wir gemeinsam die Ziele des LOG-Managements, den Scope und Rahmenbedingungen heraus, damit Ihnen zukünftig keine wertvollen Informationen innerhalb Ihres Unternehmens mehr entgehen.

Eine Log-Datei ist ein automatisch geführtes Protokoll über Aktionen innerhalb des IT-Systems. Aufgrund der schieren Fülle und unterschiedlicher Speicherorte werden diese Informationen durch die meisten Unternehmen nicht ausgewertet, obwohl sie wertvolle Hinweise über Fehlfunktionen oder Angriffe beinhalten. Machen Sie sich diese daher zunutze: Speichern Sie alle Ereignisse Ihrer einzelnen IT-Systeme (Firewalls, Server, Arbeitsstationen, Switches, Speichergeräte, etc.) zentral in unserem LOG-Management Server, um schnell und unkompliziert filtern zu können und bei bestimmten Ereignissen automatisch informiert zu werden. In einem halbtätigen Workshop arbeiten wir gemeinsam die Ziele des LOG-Managements, den Scope und Rahmenbedingungen heraus, damit Ihnen zukünftig keine wertvollen Informationen innerhalb Ihres Unternehmens mehr entgehen.

Neue Sicherheitslücken und Schwachstellen werden täglich erkannt und rasend schnell von Cyberkriminellen ausgenutzt. Ein System, das dem Unternehmen heute eine hohe Sicherheit garantiert, kann mit der Entdeckung und Veröffentlichung einer Schwachstelle bereits morgen das Einfallstor sein. Der Netzwerk-Wächter kann sowohl als Appliance, als auch durch eine von uns zur Verfügung gestellte Virtuelle Maschine (VM) in Ihr Unternehmensnetzwerk angeschlossen werden und kontinuierlich aktuelle Sicherheitslücken, die am Markt bekannt bzw. verfügbar sind, in Ihrer Umgebung testen. Wird eine Lücke erkannt, versucht der Netzwerk-Wächter, diese auszunutzen. Doch statt Schaden anzurichten, dokumentiert er seine Handlungen und Ergebnisse, um Ihnen die notwendigen Maßnahmen zur Behebung an die Hand zu geben. Entdecken Sie mit dem Netzwerk-Wächter existierende Schwachstellen als Erster und passen Sie die Sicherheit Ihres Unternehmens umgehend an die aktuelle Risikolage an.

Downloads

Selbstverständlich müssen das „IT-Alltagsgeschäft“ laufen und alle Geräte, Systeme und Anwendungen reibungslos funktionieren. Darüber hinaus sollte die IT aber auch proaktiv zum Unternehmensprofit beitragen: Mit einer strategisch ausgerichteten und passgenau auf die Anforderungen der Fachabteilungen reagierenden IT werden schnell und effizient optimierte Systeme, Lösungen oder Prozesse durch die IT-Abteilung angestoßen und umgesetzt.

Ihre IT wird gleichzeitig Controlling und Prozesstreiber statt passiver Dienstleister.

Im Effekt steigen die Wertigkeit der IT-Abteilung vom Kostenfaktor zum produktiven Multiplikator und somit die Anerkennung für die Arbeit der IT und ihrer Wertschöpfung für das Gesamtunternehmen.

Beginnen Sie mit uns Ihre Unternehmens-IT zum Profit-Center zu machen. Hierfür setzen wir einen nicht notwendigerweise zusammenhängenden 3-tägigen Workshop an.

IT muss sich stetig weiterentwickeln und den modernen Anforderungen anpassen. Dabei geht es nicht um einen reinen Austausch alter Systeme sondern um die Zukunftsfähigkeit der unternehmenseigenen IT in Bezug auf strategische Ziele und Bedürfnisse des Unternehmens. Ein Modernisierungsprojekt darf dabei weder das Alltagsgeschäft der IT zu sehr belasten noch unbeherrschbar werden und „ausufern“.

Deshalb erstellen wir mit Ihnen gemeinsam zunächst eine objektive Bestandsaufnahme und erheben die Rahmenbedingungen und Anforderungen. Egal, ob Sie bereits genau wissen, wie die digitalisierte Zukunft Ihres Geschäfts aussehen wird oder ob Sie zunächst die Zukunftsthemen der IT kennenlernen möchten – wir helfen Ihnen, Schritt zu halten.

Planen Sie mit uns übersichtlich und beherrschbar Ihr Modernisierungsvorhaben. Hierfür setzen wir einen nicht notwendigerweise zusammenhängenden 2-tägigen Workshop mit Ihnen an.

Der Datenschutz verlangt klare und kontinuierlich gepflegte Dokumentationen (Rechenschaftspflicht nach Art. 5 DSGVO). Aber auch für die IT ist eine technische Betriebsdokumentation nicht nur sinnvoll und auch notwendig: Wenn Ihr Unternehmen einen testierten Jahresabschluss benötigt, sind sie sogar eine essentielle Voraussetzung.

In der Praxis ist es für die IT-Leitung spätestens im Schadenfall Gold wert, wenn sie auf strukturierte und zentral verfügbare Informationen über Netzwerkkomponenten, Software-Lizenzen oder Wartungsverträge zugreifen kann. Und schließlich bildet eine strukturierte und lückenlose Dokumentation die Absicherung der Geschäftsführung gegenüber Haftungsrisiken.

Erhalten Sie mithilfe geeigneter Software und der Unterstützung unserer Experten die für Ihr Unternehmen unabdingbaren IT-Dokumentationen. Hierfür setzen wir einen nicht notwendigerweise zusammenhängenden 3-tägigen Workshop mit Ihnen zusammen an.

In Branchen mit hohen Compliance- und Sicherheitsanforderungen (wie z.B. in der Automobilindustrie) ist eine Zertifizierung die Voraussetzung für die Zusammenarbeit. Die Betreiber von kritischen Infrastrukturen (KRITIS) sind zur Zertifizierung ihres Informationssicherheitsmanagementsystems (ISMS) sogar gesetzlich verpflichtet. Aber auch für alle anderen Unternehmen liegen die Vorteile einer Zertifizierung klar auf der Hand: Ein zertifiziertes Unternehmen weist seinen bestehenden und potentiellen Kunden und Partnern nach, dass es Anforderungen verlässlich und korrekt einhält und Standards setzt. Damit wird Vertrauen geschaffen – in die Sicherheit, Verlässlichkeit und den Fortbestand Ihres Unternehmens. Kriterien, die für Ihre Kunden und Partner ausschlaggebend sind und Ihnen einen Wettbewerbsvorteil verschaffen.

Finden Sie hier die geeignete und angemessene Zertifizierung für Ihr Unternehmen. Hierfür setzen wir einen nicht notwendigerweise zusammenhängenden 2-tägigen Workshop mit Ihnen zusammen an.

Nach einer Entscheidung für den passenden Standard unterstützen unsere Experten Ihr Unternehmen darin, die notwendigen Schritte zielgerichtet und kompakt umzusetzen, um die gewünschte Zertifizierung zu erhalten. Der erste Schritt besteht in der IST-Aufnahme und dem Vergleich mit dem SOLL-Zustand (Gap-Analyse). Darauf basierend werden die notwendigen Maßnahmen ergriffen, um die identifizierten Lücken zu schließen. So kann die Zertifizierung in Angriff genommen und die erfolgreiche Prüfung der Umsetzung (Audit) absolviert werden.

Die VdS 10000-Richtlinien sind speziell auf die Rahmenbedingungen und Anforderungen von KMU zugeschnitten. Hieraus werden Maßnahmen und Prozesse abgeleitet, mit denen ein angemessenes Schutzniveau der IT erzielt wird. In unserem Netzwerk verfügen wir über Experten, die explizit von der VdS als Cyber-Security-Berater anerkannt sind. Somit steht Ihrem Zertifizierungsvorhaben geballte Kompetenz zur Seite.

Sichern Sie sich das Knowhow zur Umsetzung der VdS 10000.

Sie befassen sich derzeitig mit Zertifizierungsüberlegungen im Bereich des Sicherheitsmanagements, dann liegt möglicherweise eine Kundenanforderung vor oder es besteht unternehmerisches Eigeninteresse. In jedem Fall bietet sich mit der ISO 27001 ein Verfahren an, welches ein standardisiertes und professionelles Sicherheitsmanagement bereitstellt.

Im Gegensatz zu dem reinen ISO 27001 Verfahren bietet die ISO 27001 auf Basis IT-Grundschutz eine wesentlich größere Dokumentationsdichte mit bereits bewerteten Prozessen und eine Vielzahl an konkreten Maßnahmen. Damit ist der Umfang an zu prüfenden Fragestellungen wesentlich höher als bei der ISO 27001 im Original. Zudem wird der Fokus mehr auf die „technische“ IT-Sicherheit gelegt.

Für das Erreichen eines ISO 27001-Zertifikates auf Basis des BSI-Grundschutzes ist eine Auditierung durch einen BSI-zertifizierten Auditor notwendig. Dabei werden die notwendigen Referenzdokumente geprüft, eine Vor-Ort-Prüfung durchgeführt und ein Auditbericht erstellt. Dieser Auditbericht wird dann der Zertifizierungsstelle im BSI zur Überprüfung vorgelegt.

In dem reinen ISO 27001 Zertifizierungsverfahren hingegen wird ein Auditor bestellt, der von der DAkkS (Deutsche Akkreditierungsstelle GmbH) für Zertifizierungsaudits akkreditiert wurde und somit als ein Prüfungsunternehmen entsprechenden Regelungen in Form der ISO 27006 und ISO 17021 unterliegt.

Für kleine und mittlere Unternehmen ist der BSI-Ansatz nur bedingt empfehlenswert. Es lohnt sich aber, die kostenlos verfügbaren Kataloge herunterzuladen, denn das BSI bietet im Gegensatz zur ISO 27001 hiermit einen detaillierten Maßnahmenkatalog an, der bei Letzterem fehlt.

Egal, wie Sie sich entscheiden, unsere Sicherheitsexperten unterstützen Ihr Unternehmen in den notwendigen Vorbereitungen zum Zertifizierungsaudit mit viel Erfahrung, vorbereiteten Mustervorlagen, einer Schritt für Schritt Anleitung und entsprechenden Umsetzungstools.

Ebenfalls können Sie bei uns zertifizierte Auditoren für das Prüfaudit finden. Um die geforderte Unabhängigkeit zu gewährleisten, muss jedoch strikt zwischen der Beratung und Prüfung getrennt werden. Eine Auditierung kann daher nur durch einen anderen Sicherheitsexperten erfolgen als die unterstützende Beratung. Je nach Zertifizierungsstandard stehen Ihnen die bei der jeweiligen Zertifizierungsstelle akkreditierten Auditoren zur Abnahme des Prüf-Audits zur Verfügung.

Wir sind Ihnen gerne bei der Suche nach einem geeigneten Auditor behilflich, kontaktieren Sie uns einfach.

IT-Security Paketpreise

Basic

Das Fundament für Ihre Unternehmenssicherheit jetzt 30 Tage testen

Preis pro Monat je Mitarbeiter

Professional

| Basic | Professional | Enterprise | |

|---|---|---|---|

|

Sicherheitsanalyse mittels Cyber-Rating inklusive Cybersicherheitsindex, Zertifikat und individuell zugeschnittenen Maßnahmenempfehlungen |

|

|

|

|

Zugriff auf E-Learnings/ Schulungsvideos: IT-Sicherheit, Datenschutz, Telearbeit/ Mobiles Arbeiten und Compliance |

|

|

|

|

IT-Hackinganalyse – Managementübersicht, Erkennung der Effektivität der unternehmensweiten IT-Security, mit Kennzahlenvergleich |

|

|

|

|

Aktuelle Sicherheitsinformationen zur Sicherheitslage und Warnungen vor Angriffswellen und prominenten Schwachstellen |

|

|

|

|

Webseiten-Scan zu Sicherheit und Datenschutzkonformität |

|

|

|

|

Individuell zugeschnittenes Datenschutzhandbuch |

|

|

|

|

IT-Monitoring zu Ausfällen und Angriffen mit regelmäßiger Berichterstattung und Zugriff auf das eigene Dashboard |

|

|

|

|

Vorbereitetes Expertengespräch |

|

|

|

|

Kontinuierliche ext. Schwachstellenanalyse mit aussagekräftigen Berichten von IP-Adressen (z.B.: für Firewall, Website) |

|

|

|

|

Experten-Workshop |

|

||

|

Übernahme der Position als ext. ISB und/ oder DSB |

|

||

|

Kontinuierliche int. Schwachstellenanalyse mit aussagekräftigen Berichten |

|

Ihre Benefits

IT-Security, alles drin

Von der Bedrohungsanalyse über Schutzmaßnahmen und Mitarbeitersensibilisierung bis zur Ernstfallunterstützung

Das Experten-Team

Individuelle Stärken und gemeinsame Schlagkraft der zertifizierten und erfahrenen Praktiker

Schnelle Reaktion

Schnelle Vermittlung an den passenden Experten – Zügige Bearbeitung und Projektabwicklung

Zertifizierungen

Anerkannte Zertifizierungen unserer Experten sowie Umsetzung akzeptierter Standards und Nomen

Nachhaltigkeit

Bewusstes, verantwortungsvolles Handeln mit Schonung der Ressourcen und langanhaltender Wirkung

Knowhow

Fundierte Kenntnisse, langjährige Praxiserfahrungen und motivierte Mitarbeiter sind unser Fundament

Innovationspreis für Cyber-Rating

Die Initiative Mittelstand verleiht den INNOVATIONSPREIS-IT 2018 an besonders innovative IT-Lösungen mit hohem Nutzen für den Mittelstand. Die Fachjury zeichnet in dieser Kategorie mit dem Prädikat BEST OF 2018 aus.

Das ausgezeichnete Produkt hat die Jury überzeugt und gehört zur Spitzengruppe des diesjährigen INNOVATIONSPREIS-IT. Die Initiative Mittelstand kürt damit besonders innovative Lösungen, die mittelständische Unternehmen fit für eine erfolgreiche digitale Zukunft machen.

Ausgezeichnete Bonität

CrefoZert© ist ein durch die Creditreform unterstütztes Zertifikat mit dem Ziel, die ausgezeichnete Bonität von geprüften Unternehmen zu bestätigen. Dieser Nachweis bietet Kunden, Partnern und Lieferanten dieser Unternehmen Sicherheit in der Geschäftsbeziehung.

Wir, die Global Service Group GmbH, haben den Zertifizierungsvorgang erfolgreich absolviert.

Dadurch zählen wir zu den 2% der deutschen Unternehmen, die für außergewöhnlich gute Bonität ausgezeichnet werden.

Wir freuen uns (vor allem in der aktuellen Situation), im Interesse unserer Geschäftspartner mit dieser Auszeichnung für Beständigkeit und Erfolg sorgen zu können.

Certified Security Hacker und Consultant

Diese zertifizierte und mit einer Prüfung abgeschlossene Ausbildung zum „Certified Hacker“ befähigt die Security-Experten mit tiefgreifendem Wissen und Zugriff auf geeignete Softwaretools die IT-Systeme, Netzwerke und mobilen Endgeräte von Firmen intensiv auf Sicherheitslücken zu prüfen.

Die im Rahmen der Ausbildung erworbenen Kenntnisse dürfen ausschließlich für legale und ethische Zwecke und nur mit Zustimmung der betroffenen Firmen eingesetzt werden. Auf die erkannten Sicherheitslücken folgt die Beratung der „Certified Security Consultants“.

EU-zertifizierter Datenschutz

Die Personenzertifizierung nach DIN EN ISO/IEC 17024 bescheinigt die aktuelle und besondere Sachkunde (hier im Datenschutz) sowie die hohe persönliche Integrität des zertifizierten Sachverständigen.

Während der gesamten Laufzeit ihrer Zertifizierungsurkunde unterliegen die Sachverständigen einer geregelten Überwachung und sind verpflichtet, ihre erfolgreiche Berufsausübung und den Erhalt der Sachkunde regelmäßig nachzuweisen.

Im September 2021 konnte in beiden Zertifizierungs-Bereichen (Datenschutz und Sachverständigenwesen) erfolgreich eine weitere Rezertifizierung für die nächsten 5 Jahre abgeschlossen werden.