Beschreibung

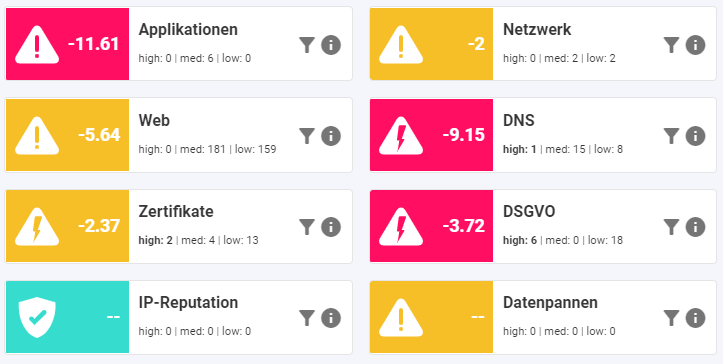

IT-Sicherheit ist komplex und birgt besonders durch die vielschichtige Digitalisierungslandschaft eine Menge neuer Gefahren. Daher ist es notwendig dass die Cybersicherheit nicht nur eine große Rolle im IT-Alltag einnehmen muss, sondern ihr sollte auch die höchste Priorität in der Führungsebene zukommen. Nur durch klare Cyberrisko Kennzahlen und verständliche Analysen kann man die Gefahr erkennen und darauf reagieren. Aufgrund der hohen dynamischen Systemdynamik sowie der permanenten Entstehung und Entdeckung von Sicherheitslücken müssen die potentiellen Angriffsflächen überprüft werden, wobei eine regelmäßige Analyse sicherlich förderlich ist, der kontinuierlichen Veränderung zu begegnen. Manuell kann dieser Aufwand zeitlich und somit aus wirtschaftlichen Gründen nicht bewältigt werden, ein gezielter und ausgeklügelter Automatismus jedoch ist in der Lage in kurzer Zeit prägnante und weiter bearbeitbare Ergebnisse zu liefern. Dabei werden die vorhandenen Applikationen, das Unternehmensnetzwerk, die Website, als auch DNS, Zertifikate, DSGVO, Infektionen und auch Datenpannen, deren Daten z.B. im Darknet verfügbar sind, berücksichtigt.