Beschreibung

Eine Zertifizierung der IT-Sicherheit entweder nach ISO 27001 oder nach ISO 27001 / BSI-Grundschutz ist allseitig anerkannt, schafft Vertrauen und weist die Vertraulichkeit, Authentizität und Verfügbarkeit der Daten eines Unternehmens nach. Mit dem IT-Sicherheit Zertifikat belegt das Unternehmen auch nach außen, dass die bewährten Standardmethoden und Maßnahmen erfolgreich umsetzt werden. Die Zertifizierung wird auf Antrag des Unternehmens durchgeführt. Voraussetzung ist eine Prüfung nach den Kriterien bzw. Technischen Richtlinien, die im Zertifizierungsprogramm veröffentlicht sind. Der Auditor sichtet die Referenzdokumente des Unternehmens, führt eine Vor-Ort-Prüfung durch und erstellt einen Auditbericht. Dieser Auditbericht wird dann von der Zertifizierungsstelle geprüft. Um alle erforderlichen Punkte erfolgreich nachweisen und somit die Zertifizierung erlangen zu können, ist es notwendig, das Unternehmen entsprechend vorzubereiten und fit zu machen. Die notwendigen Schritte und Maßnahmen hängen dabei u.a. von den Rahmenbedingungen des Unternehmens, dem bisherigen Stand der Informationssicherheit und den zur Verfügung stehenden zeitlichen und personellen Ressourcen ab. Mit der profunden Praxiserfahrung unserer Experten und den vorhandenen unterstützenden Dokumenten und Vorlagen lenken wir den gemeinsamen Blick auf das Wesentliche und arbeiten zielgerichtet und strukturiert an der Erfüllung der Voraussetzungen für die angestrebte Zertifizierung.

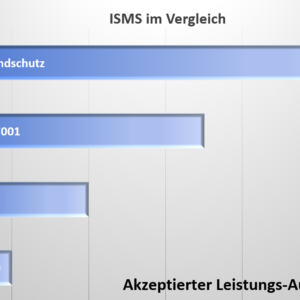

Die Bearbeitung unterteilt sich in zwei groß Abschnitte, zum einen in das ISMS (Informations-Sicherheits-Management-System) mit den Bereichen:

- Beschreibung des Kontext der Organisation

- Führungs-Vorgaben

- Planung der Einführung

- Unterstützung des Vorhabens

- Betrieb des Informationssicherheits-Managements

- Messung und Bewertung der Leistungen

- Verbesserung

Der Zweite Abschnitt betrifft alle Ziele und Maßnahmen des zuvor definierten Scores, die für eine Prüfung anstehen:

- die Informationssicherheitsrichtlinien

- Organisation der Informationssicherheit

- die Personalsicherheit

- die Werte- bzw. Asset-Verwaltung

- die Zugangssteuerung zum Unternehmen und zu Bereichen

- die Kryptographie

- Physische und umgebungsbezogene Sicherheit

- die Betriebssicherheit

- die Kommunikationssicherheit

- die Anschaffung, Entwicklung und Instandhalten von Systemen

- alle Lieferantenbeziehungen

- die Handhabung von Informationssicherheitsvorfällen

- Informationssicherheitsaspekte beim Business Continuity Management

- die Compliance-Richtlinien des Unternehmens