Beiträge und Fachartikel

IT-Security Bewertung

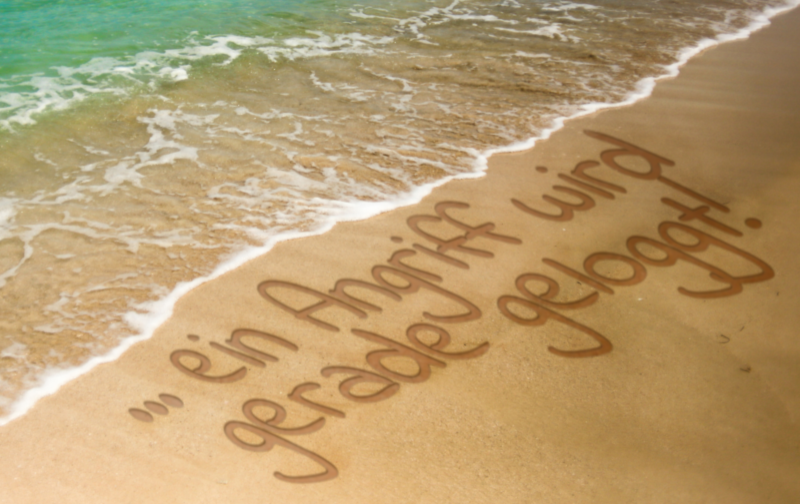

Angriffe, Häufigkeit und Einschläge

Die Angriffe auf Unternehmen werden immer häufiger und professioneller durchgeführt. Dabei ist zunehmend der Mittelstand im Visier der Angreifer, über die Hälfte der Attacken richtet sich gegen Unternehmen mit weniger als 2.500 Mitarbeitern, knapp 20% sogar gegen Firmen unter 250, wie z.B.:- Cyber-Attacke auf den Bundestag – das gesamte Netz ist infiziert

- Hacker aus Russland Kapern Nato und EU

- 500.000 Online-Bankkonten sind abgefischt worden

- Peinliche Sicherheitspanne bei Paypal

- Mastercard bestätigt Diebstahl von Kreditkarten

- Fritzbox-Router mit

Datenklassifizierung

Einleitung

Es gibt unterschiedliche Gründe der Datenklassifizierung, Daten schützen zu wollen: Zum einen wird dies von Gesetzen, wie der europäischen Datenschutz-Grundverordnung (DSGVO), explizit eingefordert. Aber auch betriebliche und damit wettbewerbliche Gründe können ausschlaggebend dafür sein, bestimmte Daten wie Forschungsergebnisse, Patente oder auch nur Geschäftsdaten abzuschirmen. Alle diese Daten verlangen einen gewissen Schutz, dies gilt für die personenbezogenen genauso wie für die betriebswirtschaftlichen Daten. Die Datenschutz-Grundverordnung verlangt von uns im Art. 32 DSGVO Abs. 4 „Sicherheit der Verarbeitung“ die Umsetzung vonThemenübersicht

In dieser Rubrik erhalten Sie tiefergehende Informationen zu ausgesuchten IT-Security Themen und den dafür aufbereiteten Fachartikeln:

IT-Security Bewertung

Datenklassifizierung

Logmanagement

Möchten Sie einen Artikel oder Teile hieraus für andere Publikationen weiter verwenden, so hält der Autor es nur für fair, ihn hierüber zu informieren und auf ihn an entsprechender Stelle zu verweisen, vielen Dank.