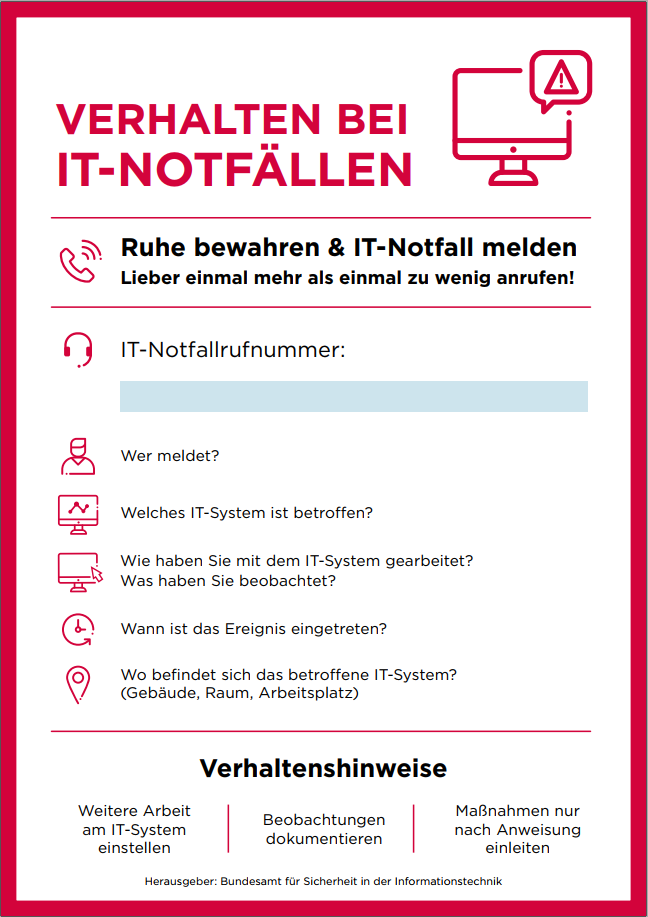

Bei Eintritt eines IT-Notfalls

Das oberste Gebot –

Ruhe bewahren

Bitte setzen Sie sich mit unseren Experten sofort in Verbindung und schildern Sie, was passiert ist – wir helfen Ihnen weiter.

IT-Notfall-Service-Nr.: 06154 6039 399

Was soll ich denn jetzt tun?

Wählen Sie bei einem IT‑Notfall unsere 24‑Stunden‑Hotline: 06154 6039 399. Wir sind rund um die Uhr für Sie erreichbar und bieten Ihnen sofortige Unterstützung. Ebenfalls bekommen Sie durch unseren Rückruf direkt eine Einschätzung des Vorfalls von einem unserer IT-Forensik-Experten und erhalten Auskunft darüber, wann wir vor Ort erscheinen können, auch außerhalb unserer regulären Einsatzzeiten. Je nach Art des Vorfalls können wir auch sofort Remote Hilfe leisten.

Wie können wir Ihnen helfen?

Durchatmen und Lösungen suchen

Den ersten Schritt haben Sie getan, Sie möchten sich helfen lassen. Das ist gut so, denn sicherlich sind Ihre Gedanken in diesem Moment mehr emotional unterwegs und nicht klar genug strukturiert, wie Sie dies von einem Außenstehenden, also von uns, erwarten dürfen.

Wir stehen Ihnen nicht nur mit Rat und Tat zur Seite, sondern erledigen für Sie vollkommen unkompliziert die ersten Schritte. Danach setzen wir uns in aller Ruhe nochmals zusammen und besprechen das Weitere.

- wir bauen uns eine allgemeingültige Kommunikationsmöglichkeit auf

- wir etablieren ein Notfallteam aus Ihren Reihen und die maßgebenden Dienstleistern, mit denen wir die nächsten Schritte besprechen, entscheiden und durchführen wollen.

- Wir überlegen uns gemeinsam die beste Strategie der Geschäftsfortführung

Öffentlichkeitsarbeit

Wahrscheinlich sind Ihre Mitarbeiter bereits über den Flurfunk informiert. Hierüber darf aber keine Information nach außen gelangen, denn Widersprüchliches und Ungenaues befeuern Klatsch und Tratsch und genau DAS brauchen Sie im Moment am wenigsten (schließlich haben alle Ihre Mitarbeiter eine Verschwiegenheitserklärung unterschrieben!)

Es ist eine hohe Kunst, Ihre Kunden, die Partner, die Lieferanten und nicht zuletzt die gesamte Öffentlichkeit so zu informieren, dass das Image des Unternehmens keinen Schaden erleidet, im Gegenteil, es muss der Versuch unternommen werden, ein positives Mitgefühl zu erzeugen.

Weiter muss überlegt werden, welche Daten und welche Datenarten bei diesem Vorfall in Mitleidenschaft gezogen worden sind (Verfügbarkeit, Vertraulichkeit und Integrität). Möglicherweise muss die Datenschutzaufsichtsbehörde und diejenigen Personen informiert werden, deren personenbezogene Daten in die falschen Hände gelangt sind.

Wiederanlauf

Es ist Ihr gutes Recht, so schnell wie möglich wieder arbeiten zu können und Ihre Geschäftstätigkeiten weiter zu führen. Doch oftmals stehen einige technische und organisatorische Hindernisse im Weg, die erst beseitigt werden müssten.

Handelt sich um einen Ransomware-Angriff, wonach Zahlung erfolgen soll, muss sicherlich geprüft werden, in wieweit eine eigenständige Bewältigung der Situation möglich ist.

- Sind alle Systeme vom Netz genommen?

- Stehen nicht kompromittierte Backups zur Verfügung?

- Sind diese Backups lesbar und vollständig?

- Ist damit ein vollständiger Restore auf einem neuen System erfolgreich?

Können Sie glücklicherweise alle Fragen mit ja beantworten, sollten Sie ohne weitere Probleme Ihre Arbeit wieder aufnehmen können, unter der Bedingung, dass alle Clients neu aufgesetzt werden sollten.

Was ist sonst noch zu beachten:

- Ändern Sie Ihre Firewalleinstellungen

- Ändern Sie alle Passwörter

- Lassen Sie Ihre Bankkonten überprüfen

- Melden Sie den Vorfall der Polizei (CyberCrime), alleine schon um mögliche Ansprüche geltend machen zu können

- Haben Sie eine Cyber-Versicherung / Betriebsausfallversicherung, auch hier ist eine Information nötig

- Ihre Datenschutzaufsichtsbehörde erwartet innerhalb 72 Stunden eine Meldung des Vorfalls

In allen anderen Fällen ist es umso wichtiger, sich mit uns in Verbindung setzen, am Einfachsten hiermit, um diese unangenehme Situation so schnell wie möglich hinter sich lassen zu können.

Notfallplanung

Problem, Krise, Störung, Notfall, Katastrophe

Versuchen Sie auch alles immer positiv darzustellen, denn Probleme und Krisen sind in der Außendarstellung, teils auch bei den Mitarbeitern generell tabu? Eine Krise oder ein Notfall kann durch entschlossenes Wegschauen jedoch nicht vermieden werden. Sollte dieser aber dennoch eintreten, ist es besser, man ist darauf vorbereitet.

Man braucht nicht gleich an Naturkatastrophen zu denken, wenn Notfälle im Unternehmen erkennbar werden. Die häufigsten Probleme in der EDV sind zurückzuführen auf:

- Personalausfall,

- Hackerangriffe,

- technische Probleme,

- Konfigurations- oder Bedienfehler,

- fahrlässige Zerstörung,

- Systemdefekte,

- Versorgungsausfälle.

Dies alles sind Szenarien, die man sich sicherlich nicht wünscht, jedoch ohne große Erläuterung sofort nachempfindbar sind.

Sind Sie auf einen Notfall vorbereitet?

- Wie haben Sie vorgesorgt, dass eine unvermeidbare Störung ohne größeren finanziellen Schaden für Ihre Firma behoben werden kann?

- Wissen Sie, wie schnell Ihre IT nach einem Schadensfall wieder einsatzfähig sein muss, bzw. einsatzfähig ist?

- Sind Ihre bereits vorhandenen Notfall-Maßnahmen ausreichend?

Riskieren Sie keine unkalkulierbaren Schäden – lassen Sie sich helfen, denn im Bedarfsfalle müssen u.a. die folgenden Fragen relativ schnell beantwortet werden:

- Welche Sofortmaßnahmen sind zu treffen?

- Was ist denn nun zu tun?

- Wer ist anzusprechen?

- Wen erreicht man wo und wie?

- Wer sind die Spezialisten und wo finde ich sie?

- Wo befinden sich die Ersatzanlagen und wie können diese eingesetzt werden?

Wenn Sie diese Fragen erst im Ernstfall zu klären versuchen, wird sich Ihr Unternehmen zwangsläufig in einem unkalkulierbaren Zustand befinden.

Leistungsangebot

- Inventarisierung Ihrer derzeitigen IT Umgebung, Ergebnisdarstellung und Beschreibung der operationellen Gegebenheiten

- Erheben der Anforderungen an Ausfallkosten, Umsatzeinbußen, Datenaktualität

- Identifikation der kritischen Anwendungen

- Ausarbeiten von Empfehlungen zur Minimierung der Ausfallkosten

- Erstellen einer optimalen IT-Zielarchitektur auf Grund der erhobenen Anforderungen

- Notfallvorsorgekonzeptes für den präventiven Schutz gegen Notfälle und deren Auswirkungen,

-

Notfallhandbuches mit Handlungsanweisungen für den eingetretenen Notfall und Bewältigung einer möglicherweise hieruns entstehenden Krisensituation.

Attacke

Top 10 der häufigsten Rechtfertigungen von Entscheidern

- Wir sind doch noch nie angegriffen worden.

- Das macht bei uns die IT.

- Wir sind zu klein, für uns interessiert sich kein Angreifer.

- Ach, wir schließen die Lücken einfach später.

- Wir haben im Moment viel wichtigere Themen…

- Wieso, wir haben doch erst ein Anti-Virus-Programm gekauft?!

- Das ist doch alles nur Panikmache!

- Für IT-Sicherheit haben wir gerade keine Kapazitäten frei.

- Sicherheit ist da von vornherein eingebaut.

- Wir sind doch versichert, falls etwas passiert!

Top 10 der relevantesten IT-Sicherheits-Thesen

- Es ist viel sinnvoller, in die Sicherheit Ihres Unternehmens zu investieren, als sinnlos viel Geld zu verlieren.

- Wenn Du Deinen Feind kennst und Dich selbst, braucht Du das Ergebnis von 100 Schlachten nicht zu fürchten. (General Sun Tse in „Die Kunst des Krieges“)

- Alle Aktivitäten, auch Angriffe, werden in den IT-Systemen protokolliert. Visualisierung im Netzwerk macht Cyberangriffe direkt erkennbar (Log-Management).

- Mit Erpressern sollte man nie selbst verhandeln, sondern immer einen erfahrenen Unterhändler beauftragen.

- Ohne Notfallplan regieren im Ernstfall Chaos und Panik: So wird das nichts mit einer geordneten Verfahrensstrategie und schadensmindernder Öffentlichkeitsarbeit.

- „Bring Your Own Device“ ist ein immenses Sicherheitsrisiko für Ihr Unternehmen. (Sprich: Die dienstliche Nutzung privater Geräte wie z.B. Handys verursacht Datenlecks und Sicherheitslücken).

- Mit dem Cloud-Act (2018) sichern sich US-amerikanische Behörden Zugriffsrechte auf gespeicherte Daten im Internet, was Ihr Misstrauen gegenüber Cloud Computing vergrößern muss.

- Die Cloud wird sich in den nächsten Jahren als eines der begehrtesten Angriffsziele für Hacker erweisen.

- Je höher die Datenkonzentration, desto attraktiver ist das Ziel für Hacker.

- Künstliche Intelligenz (KI) und Machine Learning (ML) werden auch für KMU interessant und praktikabel, wenn der Sicherheitsstatus der IT-Infrastruktur intakt ist.

Top 5 der gefährlichsten Cyberattacken

Cyberattacke

1. Daten-Verschlüsselung und Forderung von Lösegeld durch Ransomware

Schaden

Lösegeld, Datenverlust, Kosten für Wiederherstellung, ggf. Strafen für Datenschutz-verletzungen

Verteidigung

Laufende Updates, Sicherung der Infrastruktur

2. Industriespionage

Verlust von Geschäftsgeheimnissen

Separierung besonders wichtiger Unterlagen

3. CEO-Fraud

Finanzieller Verlust

Organisatorische Maßnahmen, 4-Augen-Prinzip

4. Manipulation/ Sabotage von IT-Systemen und Produktionsanlagen

Aufwendungen zur Wiederherstellung, Ausfallkosten, ggf. Kosten für Ersatzbeschaffung

Laufende Updates, Sicherung der Infrastruktur, strikte Netz-Trennung von Verwaltung und Produktion

5. Diebstahl von Ressourcen (z.B. Botnet)

Verschlechterte Leistung der eigenen IT, finanzielle Verluste (evtl. missbräuchliche Cloudnutzung)

Umsichtige Konfiguration, laufende Überwachung auf Anomalien

Top 10 der wichtigsten Anzeichen eines Cybervorfalles

- „Oops, your files have been encrypted!“

Die freundliche Begrüßung von WannaCry-Ransomware oder ähnliche Informationen bei einer vorgenommenen Verschlüsselung.

- Manche Dateien sind bereits verschlüsselt

Geschwindigkeit ist alles, denn die Verschlüsselung setzt gerade ein. Verfolgen Sie so schnell wie möglich die nachfolgenden Ratschläge.

- Der Mauszeiger bewegt sich ohne Ihr Zutun

Ein ungebetener Besucher hat Ihren Rechner übernommen (falls Sie selbst keine Fernwartung in Auftrag gegeben haben) und führt bestimmt Aktionen aus.

- Sie erhalten eine Virenwarnung

Sollte diese Warnung nicht von Ihrem bekannten Antivirus-Programm kommen, ist dies eine gefälschte Botschaft. In der Regel handelt es sich dabei um Scareware, um in diesem Fall aus Angst eine Aktion (Download, Installation, …) durchzuführen.

- Sie klicken auf die Anlage einer Email und …

merken, dass war jetzt Schei… und es passiert nichts oder etwas Unerwartetes. Möglicherweise haben Sie gerade ein Schadprogramm herunter geladen, welches sich in diesem Moment aktiviert.

- Ihre Internetrecherche führt zu merkwürdigen Ergebnissen

Die für Sie zweifelhaften Ergebnisse, wie Glückspiel-Werbung oder Extremismus deuten auf eine unentdeckte Schadsoftware oder auch eine unerwünschte Browsererweiterung.

- Ihre Kontakte bekommen Emails von Ihnen ohne diese gesendet zu haben

Ihr Mailkonto wurde gehackt, meist in Kombination mit Ransomware und schädlichem Anhang für Ihre Kontakte.

- Es fehlen Beträge auf Ihren Onlinekonten

Hier hört der Spaß auf, Sie müssen sofort handeln und Kontakt mit der Bank aufnehmen.

- Sie bemerken unerwarteten Netzwerkverkehr

Anomalien im Netzwerkverkehr sind praktisch nur mit entsprechenden Hilfsmitteln erkennbar. Bei Einsatz dieser Werkzeuge können Sie sicherlich die Zieladresse ausmachen und somit auch die Legitimität des Traffics.

- Sie erhalten einen Anruf von „Microsoft“

Sie werden nie einen unerwarteten Anruf von Microsoft erhalten. Die freundliche, jedoch bestimmte Stimme versucht mit einfachen Maßnahmen Sie so zu manipulieren, dass Sie Ihr IT-System für den Anrufer frei geben. Ab jetzt wird es unangenehm (Zugänge, Kontakte, Kontodaten, …)

Was ist nach Erkennen eines Cyberangriff zu tun

- Sie haben den Angriff bemerkt und müssen nun handeln.

Scheuen Sie sich nicht, sofort den Netzwerkstecker als auch den Stromstecker von allen Geräten zu ziehen, bei denen Sie einen Angriff vermuten – diese Vorgehensweise ist immer noch das kleinere Übel.

- Ruhe bewahren und überlegen welche Aktivitäten jetzt am dringendsten sind.

Atmen sie durch und versuchen Sie besonnen vorzugehen.

- Rufen Sie alle beteiligten Spezialisten zu einem Krisenstab zusammen.

Insbesondere können IT-Spezialisten die Situation am besten beschreiben und die weiteren technischen Schritte vorschlagen.

- Haben Sie für den Angriff auf Ihre IT eine Cyber-Versicherung abgeschlossen?

Es ist dringend erforderlich, die Versicherung zu informieren, damit diese das weitere Vorgehen mit Ihnen abstimmen kann.

- Sie haben nun einen gewissen Überblick über die aktuelle Situation

Denken Sie an die notendigen gesetzlichen Meldepflichten (z.B. Datenschutzaufsichtsbehörde innerhalb 72 Std.). Als KRITIS-Unternehmen müssen Sie sich an das BSI wenden.

Überlegen Sie sich eine Strategie, wie Sie die Öffentlichkeitsarbeit bewältigen möchten, arbeiten Sie mit Ihrer Presseabteilung zusammen. - Haben Sie ein Erpresserschreiben bekommen?

Wie wollen Sie hierauf reagieren, zahlen oder nicht zahlen? Sind die Backups OK und nicht kompromittiert? Was ist, wenn trotz Zahlung die Daten veröffentlich werden?

All diese Fragen und mehr kann Ihnen ein erfahrener Unterhändler für Cyber-Angriffe beantworten und die notwendige Kommunikation mit den Erpressern führen (sogar bei der Wahl eines Unterhändlers sollten Sie Vorsicht walten lassen – besser Sie fragen uns oder jemanden, dem Sie vertrauen können).

Welche Maßnahmen sind durchzuführen

Wir gehen davon aus, Sie sind auf einen Notfall vorbereitet, so dass die momentan vorhandene Störung beherrschbar ist. Wollen Sie sich auf einen Notfall vorbereiten, können Sie sich hier informieren, weiterreichende Informationen stellt Ihnen der kompakte Maßnahmenkatalog zum Notfallmanagement vom BSI zur Verfügung.

Was muss zuerst getan werden:

- kümmern Sie sich sofort um mögliche Personenschäden

- Gibt es verletzte Personen?

- Holen Sie Hilfe herbei

- Verschaffen Sie sich einen Überblick über den Vorfall

- Um welche Art Vorfall handelt es sich?

- Welche Systeme sind akut betroffen

- Welche Auswirkungen auf zentrale Prozesse, Werte und Rechtskonformität sind zu erwarten?

- Bestehen Meldepflichten zu

- personenbezogenen Informationen bzgl. DSGVO

- vertraglichen Verpflichtungen (SLA)

- Vertraulichkeitserklärungen (NDA)

- Versicherungen

Weitere Informationen soll Ihnen die nebenstehende und im Störungsfall bereits ausgefüllte Notfallkarte zur Verfügung stellen.

Zusätzliche Informationen zum Notfallmanagement finden Sie auf unseren speziell hierfür ausgewiesenen Seiten zur Notfallplanung.